被動偵查(Passive Reconnaissance): 駭客發動攻擊前的資料蒐集

在對web/主機攻擊之前, 駭客會使用一些既有工具與技術來蒐集相關資料, 包含以下:

1. Target Validation

WHOIS, nslookup, dnsrecon

2. Finding subdomains

Google Fu, dig, nmap, Sublist3r, Bluto, crt.sh, etc.

3. Fingerprinting

Nmap, wappalyzer, whatweb, builtwith, netcat

4. Data Breaches

HaveBeenPwned, Breach-parse, WeLeakInfo

識別目標

1. hunter.io: 找尋目標domain相關的email address

網址https://hunter.io/search

填入欲搜尋的domain, 就能找出可用的電郵位址作為攻擊之用

2. theharvester-kali內建指令, 可將欲搜尋的domain相關資訊在google等搜尋中找出來

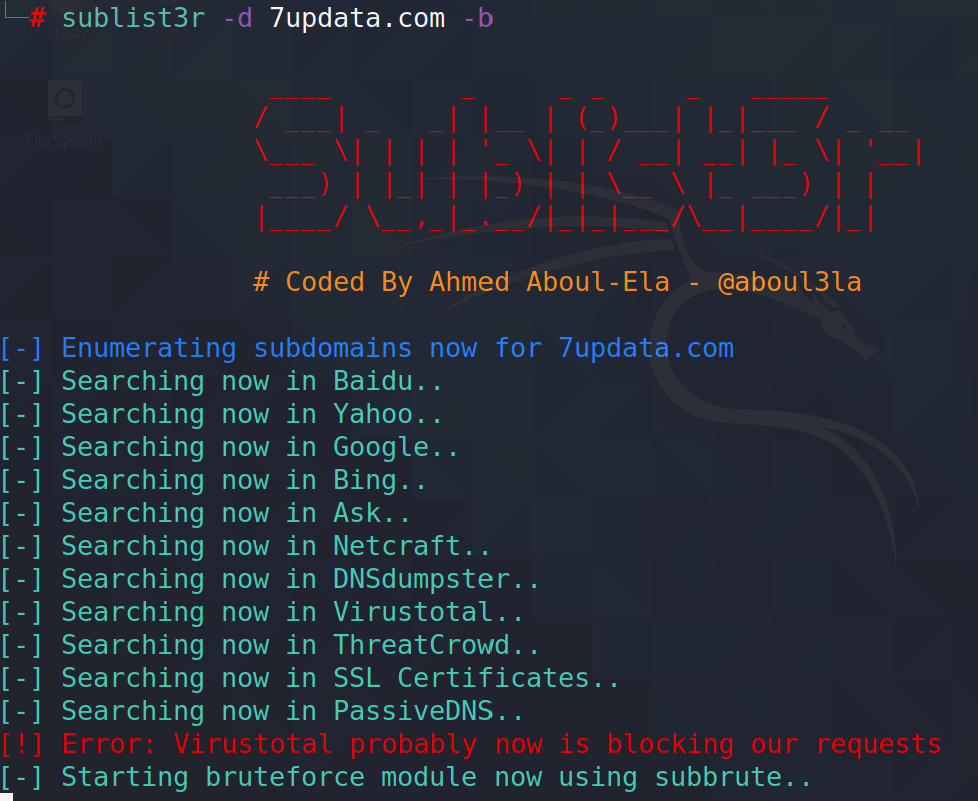

但更好用的工具sublist3r, 安裝與使用方法如下

# apt install sublist3r

# sublist3r -d example.com

# sublist3r -d example.com -b ->針對此domain作暴力列舉

# sublist3r -d example.com -t 100 -> 用100個thread去跑, 速度更快

4. Certificate search 列出domain與相關email, 憑證等資訊

最近調查的一個domain, 憑證資訊如下

針對找出的subdomain中有關鍵字vpn, dev, sso, sso-dev, test, stage, mail, qa等, 皆可能是攻擊的入口點

5. OWASP AMASS

安裝方法

# apt-get update

# apt-get install amass

# amass enum -d example.com

# amass enum -v -src -ip -brute -min-for-recursive 2 -d example.com

若出現"The system was unable to build the pool of resolvers", 很可能是amass無法touch到目前預設的DNS服務, 可以用-r參數指定DNS server

留言

張貼留言